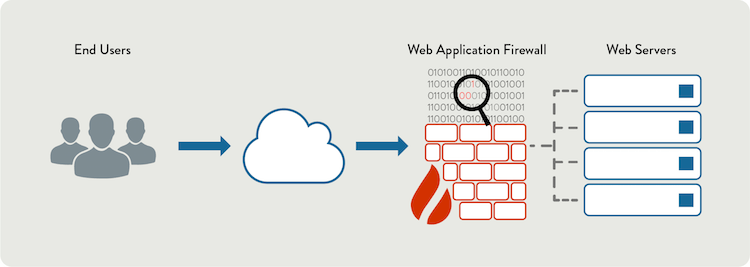

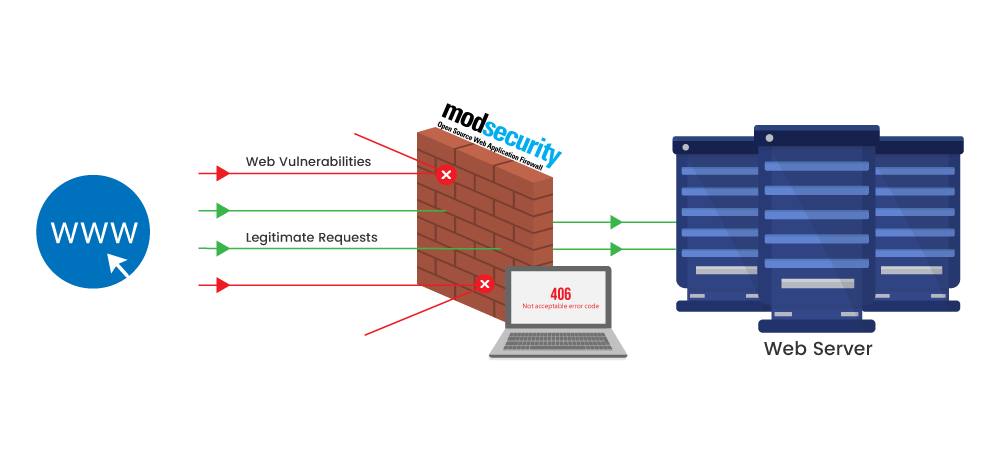

O ModSecurity é um WAF (Web Application Firewall) de código aberto e que atua em tempo real no monitoramento e análise de acessos a sua aplicação.

Ele é implementado em servidores web como Apache e NGINX.

Em tempos de pandemia, soluções de segurança como essa têm sido ainda mais necessário.

Os ataques a organizações têm crescido de forma considerável.

Segundo a empresa Kaspersky, focada em cibersegurança, o Brasil tem sido líder absoluto na América Latina quando o assunto é ciberataques contra organizações.

Os dados são do Panorama de Ameaças na América Latina da empresa.

Sobre WAF (Web Application Firewall)

WAF é um aplicativo que cria uma camada de segurança entre o seu site WordPress e o restante da internet.

O ModSecurity é um entre vários outros disponíveis no mercado.

No mercado é possível encontrarmos soluções pagas, gratuitas e com diferentes benefícios.

Mas todos eles têm um ponto em comum: proteger seu site contra ataques dos mais variados tipos.

Profissionais mais experientes em segurança utilizam-o com frequência, outros, apenas quando o site está em constantes ataques.

Quando se fala em implementar um WAF o primeiro benefício que buscamos é o aumento da segurança.

No entanto, há outros fatores que justificam a implementação de um Firewall de aplicação web.

- Maior segurança;

- Proteção contra bots mal intencionados;

- Melhoria de performance;

- Economia financeira.

Por ser uma camada adicional de segurança, o recurso aumenta a proteção contra ataques comuns e direcionados.

Enquanto assistimos a explosão benéfica dos robôs no marketing digital e automação de processos, há inúmeros outros bots malignos que agem silenciosamente.

Como acessos indevidos serão barrados, seus servidores web estarão focados em atender acessos reais dos seus usuários.

Os ataques consomem a sua infra, e com um WAF o acesso não chega ao WordPress, por exemplo, e com isso você tem menos sobrecarga e ganho de performance.

Além do ganho de performance, também terá ganho financeiro.

O consumo de tráfego inútil será reduzido, e por conseguinte menos requisições no servidor, menos banda consumida e menor custo no final do mês.

O que você precisa saber sobre o ModSecurity

ModSecurity é um WAF que atua analisando as requisições HTTP recebidas pelo seu site WordPress.

Ele fica no meio do servidor web usado pela sua hospedagem, por exemplo o NGINX, e o restante do mundo.

Toda requisição recebida, ele analisa e a confere entre várias regras de segurança predefinidas.

Essas diretrizes são um conjunto de expressão regulares, e em caso de retorno positivo a requisição HTTP, o WAF vai recusar a requisição não permitindo-a de ser processada.

Em caso negativo, ou seja, a requisição HTTP não encontrou nenhuma regra para ser barrada, ela segue em frente e será direcionado ao servidor web, que por conseguinte chegará ao WordPress.

Uma situação comum, são os ataques automatizados do tipo “local file inclusion”.

A intenção desse tipo de ataque é conseguir ler arquivos do sistema, por exemplo, o wp-config.php. Ou arquivo de senha do Apache, utilizado para ativar o HTTP Protect.

A requisição se dá da seguinte maneira.

GET http://seu-site.com.br./index.php?../../etc/passwd

Nesse cenário, o ModSecurity vai interpretar como um ataque e vai barrar o pedido.

Sem um WAF, e com brecha exposta que permita esse tipo de leitura, seus dados mais secretos serão expostos.

Outra forma obrigatória, é usar corretamente as permissões de arquivos e pastas no WP.

Dessa forma, os dados não poderão ser lidos através do navegador de internet, em caso de uma requisição com essa.

Os tipos de ataques evitados

A OWASP (Open Web Application Security Project) é uma fundação sem fins lucrativos que atua para melhorar a segurança de software.

Ele disponibiliza o ModSecurity Core Rule Set (CRS) que é um grupo de ataques genéricos detectados pelo WAF aqui abordado.

Esse conjunto inclui os mais variados tipos de ataques, além do OWASP Top 10 com o mínimo de falso positivo.

Os ataques são organizados entre as seguintes categorias.

- SQL Injection (SQLi);

- Cross Site Scripting (XSS);

- Local File Inclusion (LFI);

- Remote File Inclusion (RFI);

- PHP Code Injection;

- Java Code Injection;

- HTTPoxy;

- Shellshock;

- Unix/Windows Shell Injection;

- Session Fixation;

- Scripting/Scanner/Bot Detection;

- Metadata/Error Leakages

É importante ficar claro, que esses tipos de ataques são comuns e aplicados a qualquer tipo de software, inclusive o WordPress.

O problema que quando se trata de CMS, muitos usuários não ligam muito para segurança e são relapsos com questões básicas, como o uso de senhas fracas.

Em muitas das vezes, você acaba não tendo informação sobre os ataques que acontecem com o seu site.

Posso te afirmar também, que boa parte deles são automatizados e não direcionados.

Há três grupos de atacantes que atuam com muita frequência.

- SPAMMERS;

- SEO Black Hats;

- Hospedagem alheia de arquivos maliciosos.

Sobre os SPAMMERS

A guerra contra o SPAM é mundial, e contínua.

SPAMMERS procuram brechas e assim conseguir injetar seus scripts em milhares de servidores ao redor do globo.

Dessa forma, eles fazem uso da sua cota de envio para disparar as mensagens indesejadas.

Ele cumpre o papel dele, enviar as mensagens; e você quem paga o pato e fica com o IP e domínio queimados.

Sobre SEO Black Hat

Sabemos que em SEO, os links são a grande regra do jogo.

Conseguindo espalhar links com a anchor text desejada em milhares de sites, ajuda impulsionar um ganho de posicionamento no Google.

Talvez, seu site WordPress esteja aplicando técnicas de Black Hat para terceiros.

Sobre arquivos maliciosos

99% das hospedagens e aplicações proíbem o armazenamento e distribuição de arquivos maliciosos.

Atacantes procuram milhares de possibilidades internet a fora, e assim conseguir enviar seus arquivos para em seguida distribuí-los.

Conclusão

Infelizmente, temos que conviver com essas pragas digitais.

Pessoalmente você deve se preocupar em fazer uso de senhas fortes. Além da autenticação de dois fatores.

Na sua hospedagem para WordPress, você deve se questionar como ela lida com os ataques.

A questão principal, não SE você será atacado um dia. Mas sim QUANDO isso vai acontecer.

Em nossa empresa, Apiki, a gente garante segurança.

Garantimos no sentido de atuar ao máximo para evitar os ataques, e de atuar nas soluções em caso de ataques bem sucedidos de forma priorizada e sem custos aos nossos clientes.

E você, me conta, já passou por algum tipo de ataque que nunca o esqueceu?